Vad är WannaCry-utpressningstrojaner?

WannaCry utpressningstrojaner kan kryptera dina filer, mappar och program och göra dem oåtkomliga tills en lösensumma betalas ut. Antalet attacker från utpressningstrojaner mot företag fortsätter att öka i både storlek och skala. Läs om vilka som skapade WannaCry, hur attackerna påverkar nätverk och hur du kan skydda dina system från dem.

Vad innebär en attack från en WannaCry-utpressningstrojan?

WannaCry är en typ av utpressningstrojan – en skadlig kod som krypterar data, antingen specifika filer eller hela datorsystem, och kräver att en lösensumma betalas för att dekryptera dem. WannaCry infekterar enheter genom att utnyttja en sårbarhet hos Windows-programvara och har orsakat offren både långtgående ekonomiska skador och förlorat anseende.

WannaCry utvecklades från en kryphålskod som kallas för EternalBlue och som stals från US National Security Agency (NSA) av cyberhackargruppen The Shadow Brokers. Gruppen använde sig av kryphålet för att rikta in sig mot ouppdaterade eller inaktuella Windows-operativsystem. Microsoft hade släppt uppdateringar för att förstärka sin programvara, men många organisationer hade inte installerat uppdateringarna, vilket gav hackarna möjlighet att utnyttja sårbarheterna och genomföra en attack.

Den 12 maj 2017 genomfördes en av de mest betydelsefulla attackerna från en WannaCry-utpressningstrojan. Den infekterade mer än 230 000 Windows-datorer i över 150 länder på en enda dag, och drabbade såväl företag som myndigheter och vårdinrättningar. Bland de mer kända företag som drabbades återfanns Telefonica, Deutsche Bahn, LATAM Airlines Group och FedEx liksom företag inom bilindustrin som Hitachi, Renault och Honda.

Brittiska National Health Service (NHS) var en av de sjukvårdstjänster som drabbades till följd av ouppdaterad Windows-programvara, vilket resulterade i att flera system blev krypterade och otillgängliga. Attacken orsakade skador för flera miljarder dollar över hela världen och är känd som en av de största attackerna från utpressningstrojaner hittills.

Utpressningstrojanen WannaCry stoppades till slut av Marcus Hutchins, expert inom cybersäkerhet. Under samma månad tog han fram ett domännamn som fungerade som en kill switch med syftet att omedelbart stoppa den skadliga koden och samtidigt förhindrade alla dess försök att ta bort domänen.

I dag är många företag medvetna om vikten av att uppdatera, men illasinnade aktörer använder sig av många metoder för att få åtkomst till affärssystem. Utpressningstrojaner utgör fortfarande ett betydande hot, av flera skäl:

- Det kan resultera i omfattande ekonomiska skador och försämrat anseende

- Den genomsnittliga avbrottstiden för ett företag efter en attack från utpressningstrojaner är 21 dagar

- Det kan medföra problem med efterlevnad och göra företaget sårbart för följdproblem.

Vem skapade WannaCry?

Det var The Shadow Brokers som stal kryphålet EternalBlue, som NSA förfogade över, men koden vidareutvecklades och beväpnades av andra hackargrupper. Både den brittiska och den amerikanska regeringen har sedan dess meddelat att de misstänker att den nordkoreanska hackardivisionen the Lazarus Group ligger bakom WannaCry.

I februari 2021 bekräftade det amerikanska justitiedepartementet att tre nordkoreanska datorprogrammerare anklagats för att ha skapat och distribuerat utpressningstrojanen WannaCry, pressat offren på pengar och stulit känsliga data.

Hur infekterar WannaCry nätverk?

Utpressningstrojanen WannaCry letar efter sårbarheter i Windows-operativsystem med hjälp av kryphålskoden EternalBlue. Bland annat genom åtkomst till SMB-protokollet (Server Message Block) ges användarna möjlighet att komma åt delade filer och tjänster, kryptera filer och därefter kräva utbetalning av en lösensumma. Det liknar utpressningstrojanen Phobo, en äldre typ av utpressningstrojan som letar efter oskyddade RDP-portar (Remote Desktop Protocol, eller fjärrskrivbordsprotokoll).

I händelse av en WannaCry-attack skickar kryphålet en SMB Echo-begärandekod till ett riktat SMB-protokoll (Server Message Block) som används av Microsoft Windows-enheter. Om begäran inte ger något svar upprättas en bakdörr (en väg in i systemet som kringgår säkerhetsåtgärder som autentisering och auktorisering).

Genom att använda bakdörrsverktyget för skadlig kod DoublePulsar för att köra utpressningstrojanen WannaCry kan hackarna skapa en anslutning, som gör det möjligt att stjäla information eller mata in skadlig kod som utpressningstrojanen WannaCry i systemet.

Verktyget ger hackarna möjlighet att utveckla en koppling mellan SMB-protokollet (TCP-port 445) eller RDP-protokollet (TCP-port 3389) och använder ett så kallat asynkront proceduranrop (APC, Asynchronous Procedure Call). Åtgärden innebär att verktyget kan släppa en DLL-fil i den lokala undersystemtjänsten för säkerhetsgodkännande (Lsass.exe, Local Security Authority Subsystem Service), som ansvarar för säkerhetsprinciper för operativsystemet Windows, till exempel ändringar av lösenord och autentiseringstjänster, men även replikeringen av program. När det här är klart kan skalkod släppas in i systemen, vilket på engelska kallas för ”heap spraying”, och den befintliga bakdörrskoden kan undanröjas.

När utpressningstrojanen WannaCry tar sig in i en enhet använder den sig av sina maskliknande förmågor för att söka av nätverket och hitta andra enheter med liknande ouppdaterad eller inaktuell programvara eller andra svagheter, för att sedan replikera sin skadliga kod till dessa enheter.

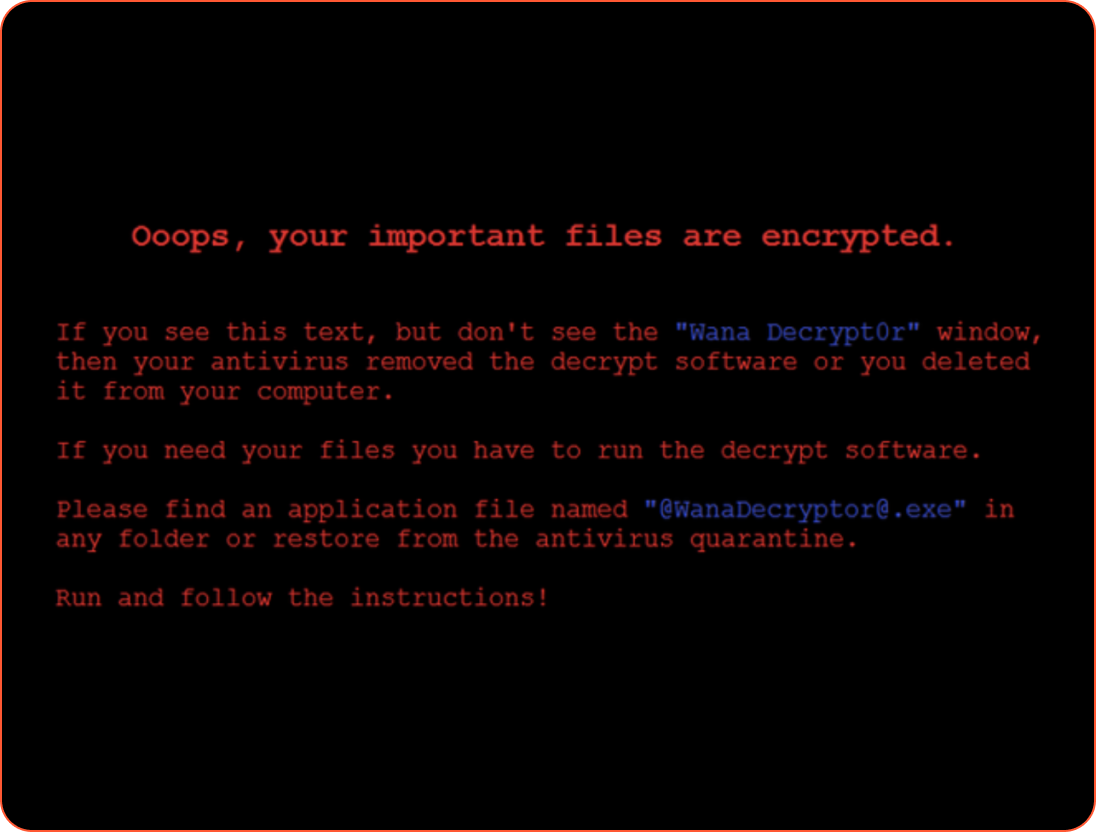

I motsats till många andra typer av attacker från utpressningstrojaner är WannaCry mycket mån om att bli upptäckt och visar ett meddelande i stil med exemplet nedan, där man kräver utbetalning av en lösensumma.

När enheterna väl har infekterats är det enda sättet att få tillgång till filerna att använda en extern säkerhetskopia av filer och mappar, om en sådan finns, eller att betala ut lösensumman. Det sistnämnda är dock inte att rekommendera, och det finns ingen garanti för att du får tillgång till operativsystemen igen.

Windows-uppdateringar

Efter attackerna från utpressningstrojanen WannaCry år 2017 utvecklade Microsoft nödsäkerhetsuppdateringar för alla sina Windows-system, inklusive Windows XP, Windows Vista, Windows 8 och äldre Windows Server-utgåvor. De gjorde ett tillkännagivande för att förklara att kunder som hade aktiverat automatiska uppdateringar skulle vara skyddade, medan kunder med inställningar för manuell uppdatering ”uppmuntrades att installera uppdateringen snarast möjligt”.

Tillväxten av attacker från utpressningstrojaner har fortsatt med allt mer frekventa och sofistikerade attacker, och de genomsnittliga lösensummorna har ökat från 5 000 USD år 2018 till cirka 200 000 USD år 2020, enligt National Security Institute. År 2021 gjordes en utbetalning på 40 miljoner USD av ett försäkringsbolag, vilket innebar ett nytt världsrekord som största utbetalade lösensumma.

Skadlig kod är än i dag en lukrativ verksamhet för cyberbrottslingar, och mycket få typer av utpressningstrojaner har offentligt tillgängliga dekrypteringsnycklar. Att avlägsna en utpressningstrojan från din dator och förknippade enheter är därför en komplex uppgift, och det är inte säkert att du kan återställa dina filer (även om ditt företag betalar ut lösensumman). Därför är det avgörande att vidta vissa viktiga åtgärder för att förhindra en attack från utpressningstrojaner, till exempel att uppgradera programvara så att ditt företag är skyddat mot kommande cyberattacker.

Är WannaCry fortfarande aktivt?

En kill switch lyckades stoppa WannaCry-attacken i maj 2017 och Microsoft släppte en uppdatering för att skydda sårbara operativsystem från kryphålet EternalBlue, men själva utpressningstrojanen utgör fortfarande ett aktivt hot.

WannaCry uppdateras fortfarande av hackargrupper och kvarstår som ett betydande hot mot företag. Avancerade typer av utpressningstrojaner som Petya och NotPetya inspirerades av WannaCry och har liknande funktioner, där man söker efter samma sårbarheter i Windows-program. Andelen organisationer som fallit offer för attacker från utpressningstrojaner har också ökat, från 55,1 % under 2018 till 68,5 % under 2021.

Med det stora antalet hot på området cybersäkerhet är det avgörande att installera verktyg som skyddar mot utpressningstrojaner.

Så skyddar du dig mot en attack från utpressningstrojaner

Att vidta aktiva åtgärder för att förhindra en attack från utpressningstrojaner på ditt företag är avgörande för att skydda dina digitala tillgångar:

- Genomför regelbundna nätverksinspektioner: De rutinmässiga inspektionerna av företagets aktiviteter bör innefatta sårbarhetsutvärderingar som söker igenom nätverket, anslutna enheter och program för att identifiera sårbarheter i programvaran som kan leda till en attack eller dataintrång.

- Utbildning i medvetenhet om cybersäkerhet: Säkerhetsstrategierna bör innefatta utbildning i cybersäkerhet. Målet med utbildningen bör vara att förbättra medarbetarens kännedom om vanliga attackvektorer, till exempel att få ett e-postmeddelande från en okänd källa och bli utsatt för nätfiske, eller att klicka på en bilaga som kan innehålla skadlig kod i form av en trojansk häst.

- Lösenordsprincip: Införandet av en lösenordsprincip syftar till att uppmuntra medarbetarna att använda robusta lösenord som skyddar organisationen mot hot utifrån, men också att använda rollbaserad åtkomstkontroll för att skydda data och känsliga filer.

- Uppdatera operativsystem och program: Att förhindra hot som kan påverka ditt företag och att skydda viktiga filer och program är avgörande. Det gör du bland annat genom att uppdatera dina system regelbundet och distribuera verktyg som automatiskt åtgärdar eventuella sårbarheter i programvaran.

Skydda dig mot attacker från WannaCry-utpressningstrojaner

Sedan 2017 har Avast blockerat över 170 miljoner attacker från WannaCry-utpressningstrojaner. Upptäck hur våra lösningar för småföretag kan erbjuda ditt företag enkla men kraftfulla verktyg som skyddar dina enheter och data från skadlig kod, nätfiske, utpressningstrojaner och andra avancerade cyberattacker.